ASUS aggiornamenti BIOS contro vulnerabilità MDS

ZombieLoad, RIDL, Fallout: a queste vulnerabilità MDS ASUS risponde proponendo l'aggiornamento del BIOS sulle proprie schede madre.

ASUS è ben consapevole della nuova sottoclasse di vulnerabilità con esecuzione speculativa side-channel. Tale sottoclasse risulta caratteristica delle CPU Intel e viene definita Microarchitectural Data Sampling (MDS). Tipici esempi sono le vulnerabilità note come ZombieLoad, RIDL, e Fallout. Ciascuna di esse favorisce la comunicazione di informazioni potenzialmente sensibili. Per tale ragione ASUS sta rilasciando una serie di aggiornamenti per il BIOS contro la vulnerabilità

La falla rende possibile recuperare dati sensibili (come password o informazioni bancarie) direttamente dalla memoria. Un attaccante che lanciasse codice senza privilegi su di una macchina vulnerabile potrebbe utilizzare i problemi di sicurezza MDS. In tal modo sarebbe possibile estrarre informazioni dal kernel stesso del sistema operativo, dai processi, dal Software Guard eXtensions (SGX) enclave, e dalle operazioni definite CPU-internal.

Come già annunciato da Gamesource, Intel ha dichiarato che i processori appartenenti al gruppo Intel Core di ottava e nona generazione non saranno vulnerabili all’attacco MDS. Allo stesso modo, la famiglia di processori Intel Xeon Scalable di seconda generazione risulta immune ad attacchi MDS. Pertanto, se si utilizzano tali processori non sarà necessario adottare alcuna azione di aggiornamento.

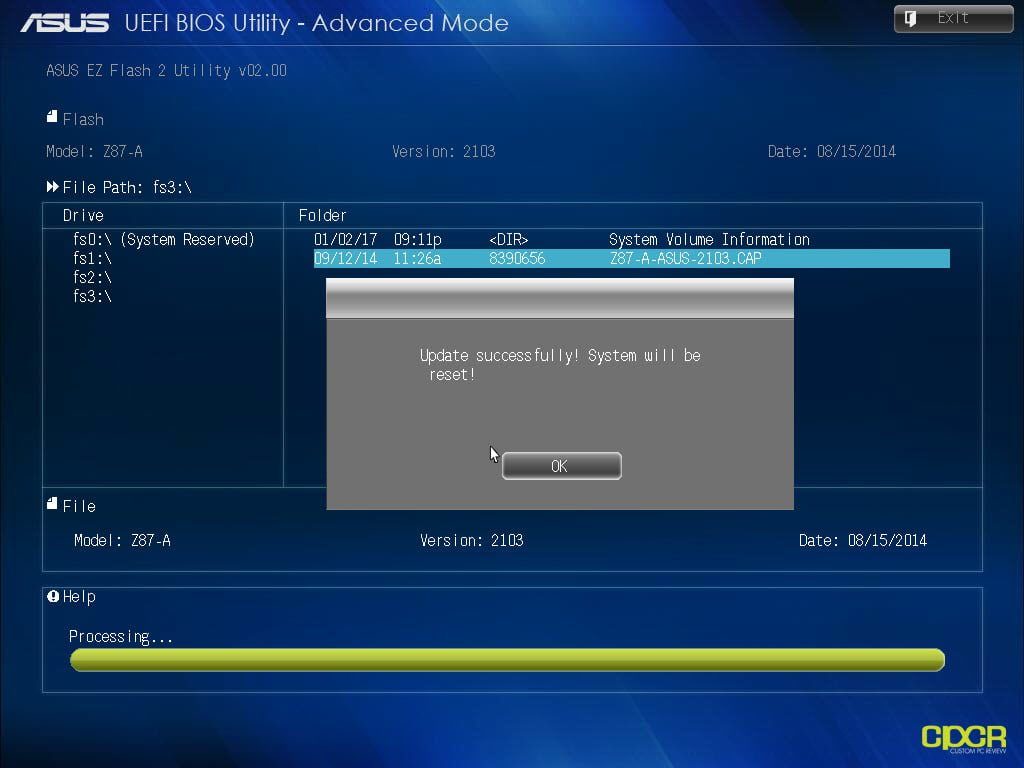

Per gli altri processori Intel, invece, ASUS è al lavoro di concerto con Intel per offrire una soluzione attendibile nei confronti di un prossimo aggiornamento BIOS. Si raccomanda agli utenti che utilizzano i prodotti a rischio di aggiornare tanto il BIOS che il sistema operativo non appena le correzioni saranno rese disponibili.

La lista fornita qui di seguito può essere utilizzata come controllo. Sarà quindi necessario scaricare ed installare gli aggiornamenti del BIOS appropriato contro la vulnerabilità dal sito web di supporto ASUS. Maggiori dettagli, compresi i sistemi vulnerabili, saranno aggiunti non appena resi noti.

| System Model Name | Target Release Date |

| X540UA | 2019, WW24 |

| X430FN | 2019, WW24 |

| X530FN | 2019, WW24 |

| X512FA | 2019, WW24 |

| UX433FN | 2019, WW24 |

| UX433FA | 2019, WW24 |

| UX533FD | 2019, WW24 |

| UX333FA | 2019, WW24 |

| P1440UA | 2019, WW24 |

| P1440FB | 2019, WW24 |

| G531GW | 2019, WW23 |

| G531GV | 2019, WW23 |

| G531GU | 2019, WW23 |

| G531GT | 2019, WW23 |

| G531GD | 2019, WW23 |

| GX502GW | 2019, WW23 |

| GX502GV | 2019, WW23 |

| GX502GWH | 2019, WW23 |

| GU502GW | 2019, WW23 |

| GU502GV | 2019, WW23 |

| GU502GU | 2019, WW23 |

| G703GXR | 2019, WW23 |

| GX531GXR | 2019, WW23 |

| GX531GWR | 2019, WW23 |

| GX531GXH | 2019, WW23 |

| GL12CS | 2019, WW24 |

| GL12CX | 2019, WW24 |

| GL12CX-C | 2019, WW24 |

| GX701GW | 2019, WW24 |

| GX701GXR | 2019, WW24 |

| GX701GWR | 2019, WW24 |

| GX701GVR | 2019, WW24 |

| GX701GXH | 2019, WW24 |

| G21CX | 2019, WW24 |

| G21CN-D | 2019, WW24 |

| GM501GM | 2019, WW25 |

| GU501GM | 2019, WW25 |

| GL504GM | 2019, WW25 |

| GX531GM | 2019, WW25 |

| GL704GW | 2019, WW25 |

| GL704GV | 2019, WW25 |

| GL504GW | 2019, WW25 |

| GL504GV | 2019, WW25 |

| G21CN | 2019, WW26 |

| GL10CS | 2019, WW26 |

| FX505GT | 2019, WW26 |

| FX504GD | 2019, WW26 |

| FX504GE | 2019, WW26 |

| FX504GM | 2019, WW26 |

| GL503GE | 2019, WW26 |

| GL703GE | 2019, WW26 |

| FX505GE | 2019, WW26 |

| FX505GD | 2019, WW26 |

| FX505GM | 2019, WW26 |

| FX705GE | 2019, WW26 |

| FX705GD | 2019, WW26 |

| FX705GM | 2019, WW26 |

| GL704GM | 2019, WW26 |

| G703GX | 2019, WW26 |

| GX701GV | 2019, WW26 |

| GX701GX | 2019, WW26 |

| GX701GW | 2019, WW26 |

| GX531GX | 2019, WW26 |

| GX531GW | 2019, WW26 |

| GX531GV | 2019, WW26 |